cek video perbandingannya disini gan :v perbandingan firewall windows,linux dan mikrotik

Windows Firewall adalah salah satu fitur keamanan yang digunakan oleh Microsoft untuk melindungi Sistem Operasi Windows. Pada dasarnya Windows Firewall berguna untuk mencegah berbagai macam serangan dari Internet. Dipostingan kali ini saya akan menjelaskan sedikit tentang Windows Firewall, jadi perhatikan baik-baik yah.

Pengertian Windows Firewall

Windows Firewall merupakan salah satu elemen terpenting dari OS Windows. Windows Firewall pertama kali diperkenalkan pada OS Windows XP ditahun 2001 dan sejak saat itu Windows Firewall terus mengalami peningkatan baik dari segi fitur maupun keamanan.

Sebelumnya nama Windows Firewall adalah Internet Connection Firewall, namun sudah dirubah sejak Microsoft mengeluarkan Service Pack 2 untuk Windows XP. Internet Connection Firewall juga diketahui lebih memiliki banyak bug & celah yang dapat ditembus.

Pada versi pertama Windows Firewall, Windows Firewall hanya mampu untuk memfilter & memblok koneksi yang masuk. Kemudian seiring dengan berkembangnya zaman, Fitur Windows Firewall terus ditingkatkan seperti mengontrol koneksi keluar dari suatu aplikasi serta user juga mampu mengatur Windows Firewall dengan cukup mudah.

Hampir semua program Windows membutuhkan koneksi Internet untuk update. Program-program pada Windows ini akan secara otomatis membuat sebuah Rules/Aturan didalam Windows Firewall sehingga program tersebu bisa melakukan Update. Namun apabila ada kejadian mencurigakan, Windows Firewall akan memberitahu pengguna dengan sebuah Window / Jendela apakah aplikasi tersebut layak untuk terkoneksi kejaringan atau tidak. Contohnya adalah dibawah ini :

Firewall Pada Linux.

Firewall yang pertama kali dibuat adalah sebuah mesin Unix yang menjadi perantara antara sebuah LAN dengan Internet. Jika seorang user ingin mengakses Internet maka ia harus login terlebih dahulu ke mesin Unix untuk kemudian mengakses dari situ. Begitu pula ketika seorang user ingin mendownload data dari Internet maka ia harus download terlebih dahulu pada mesin Unix, baru dipindah pada workstation user.

Linux memiliki fasilitas firewall di kernelnya. Hampir semua distribusi Linux mengkonfigurasikan kernelnya dengan fasilitas firewall. Firewall di Linux dikonfigurasi dengan menggunakan program ‘ipchains’ pada kernel 2.2, ‘ipfwadm’ pada kernel versi 2.0, dan ‘ipnatctl’ serta ‘iptables’ untuk kernel versi 2.3/2.4. Artikel ini akan menggunakan ‘ipchains’ karena kebanyakan distribusi Linux saat ini menggunakan kernel versi 2.2 dan kernel versi 2.4 belum dirilis pada saat artikel ini dibuat.

Ipchains berguna untuk memodifikasi tabel firewall di dalam kernel Linux. Kernel Linux kemudian akan menggunakan tabel tersebut sebagai instruksi untuk melakukan sesuatu terhadap paket TCP/IP yang masuk melalui komputer Linux yang bersangkutan.

Firewall sendiri terbagi menjadi dua jenis yakni :

1. Filtering Firewalls – yang akan memblok dan melewatkan paket paket tertentu

2. Proxy Servers – berfungsi sebagai perantara koneks

– Packet Filtering Firewalls

Packet filter adalah sebuah software yang memeriksa header dari paket ketika paket tersebut lewat, dan memutuskan tindakan apa yang dilakukan terhadap paket tersebut. Apakah paket tersebut di-DROP (misal dengan menghapus paket tersebut), ACCEPT(misal, paket tersebut diteruskan ke tujuannya), atau hal lain yang lebih kompleks.Pada Linux, packet filtering ditanamkan pada kernel ( sebagai modul kernel, atau digabungkan ke dalam kernel). Penerapan packet filtering sudah cukup lama sejak kernel 1.1. Versi pertamanya, masih banyak mencontoh cara kerja ipfw milik BSD (Sistem Operasi buatan University California atBerkeley), dibuat oleh Alan Cox pada akhir 1994. Berkembang menjadi ipfwadm pada kernel 2.0, ipchains pada kernel 2.2 dan terakhir iptables sejak kernel 2.4.

– Packet Filtering Firewalls dengan Iptables

Iptables merupakan paket program yang disertakan secara default oleh banyak distro bersama dengan kernel versi 2.4. Pada iptables nantinya kita akan banyak berhubungan dengan aturanaturan(rules) yang menentukan tindakan apa yang akan dilakukan terhadap sebuah paket. Aturan-aturan ini dimasukan dan dihapus pada tabel packet filtering yang terdapat pada kernel. Sekedar mengingatkan kernel adalah ”jantung” sistem operasi yang terus berada pada memori sejak computer booting hingga komputer dimatikan. Sehingga aturan apapun yang kita tentukan akan hilang pada saat terjadi rebooting, namun demikian terdapat beberapa cara agar aturan-aturan yang telah kita buat dapat di kembalikan pada saat Linux booting, yaitu :

1. Menggunakan perintah iptables-save, untuk menyimpan aturan-aturan yang telah ditentukan dalam sebuah file, dan iptables-restore, untuk memanggil file aturan yang telah dibuat.

2. Meletakannya pada sebuah skrip yang akan berjalan pada saat inisialisasi Linux.

Macam – macam firewall pada Linux

Dalam UNIX, terdapat sejumlah program firewall yang populer digunakan dan tersedia satu paket dalam system operasi. Program firewall tersebut diantaranya adalah ipfwadm, ipchains, dan iptables. Berbagai varian Linux yang telah beredar menggunakan versi kernel nya masing-masing. Dukungan terhadap keamanan (security) data juga tergantung dari versi kernel. Firewall atau dinding api yang didukung oleh kernel versi lama, versi 2.0, adalah ipfwadm. Jenis firewall ini memiliki banyak kekurangan fitur seperti yang tersedia dalam IPChains. Ipfwadm hanya men-support tiga target untuk sebuah paket: accept, deny, atau reject, sedangkan rule-rule ipchains dapat memiliki enam built-in target. Ipfwadm sesungguhnya hanya cocok untuk firewall level IP sederhana saja, juga IP masquerading. Untuk mesin-mesin Linux yang menggunakan kernel 2.2 ke atas, maka sudah mendukung ipchains, program firewall yang lebih powerful dari ipfwadm. Pada prakteknya ipchains adalah program pengganti ipfwadm yang telah banyak digunakan untuk kode IP firewall lama.

Saat ini versi kernel Linux yang baru adalah versi 2.4.x yang mensupport iptables. Iptables adalah pengganti ipchains. Iptables memiliki fitur yang lebih banyak daripada ipchains. Poin poin utama tentang iptables antara lain adalah connection tracking capability, misal kemampuan untuk melakukan inspeksi paket. Fitur ini bekerja untuk icmp dan udp sebagaimana koneksi-koneksi tcp. Menyederhanakan perilaku paket-paket dalam melakukan negosiasi built-in chain (INPUT, OUTPUT, FORWARD). Separasi sempurna terhadap packet filtering dan network address translation (NAT).Salah satu fungsi firewall adalah untuk mengantisipasi serangan-serangan DoS atau DdoS, yaitu peningkatan bandwith yang tidak wajar. Firewall yang kita gunakan adalah Advane Policy Firewall atau disingkat dengan APF.APF adalah firewall berbasis iptables yang dirancang untuk kebutuhan internet saat ini dan dijalankan di linux.

Terdapat 3 bagian filtering yang dilakukan oleh APF, yaitu :

• Static Rule Base Policie

adalah metode yang paling tradisional yang merupakan rules firewall yang bersifat tetap yang bertugas menangani traffic pada kondisi normal

• Connection Based Stateful Policies

untuk melakukan pembedaan atas paket-paket data untuk bermacam-macam tipe koneksi. Hanya paket-paket yang jelas koneksinya yang diijinkan (allow) oleh firewall, sedangkan paket lainnya akan ditolak (reject).

• Sanity Based Policies

ialah kemampuan firewall untuk mengenali bermacam-macam traffic pattern guna mengetahui metode peyerang atau mempelajari traffic agar sesuai dengan internet standards. MELINDUNGI FIREWALL PADA LINUX.

Semua yang anda lakukan di atas tidak akan berguna jika komputer Linux anda tidak aman. Seorang cracker akan berusaha untuk menjebol firewall Linux anda setelah mengetahui bahwa seluruh sistem anda dilindungi oleh firewall. Sebagaimana software pada umumnya, Linux pun memiliki bug atau kesalahan-kesalahan pemrograman lainnya. Kelebihan Linux dan software bebas (free software) dibandingkan dengan software tertutup (closed software) adalah kesalahan-kesalahan pemgrograman (bug) lebih cepat diperbaiki dan perbaikannya jauh lebih cepat sampai ke pengguna. Ada banyak kasus bug di kernel Linux yang diperbaiki hanya dalam hitungan jam, sedangkan vendor komersil membutuhkan berhari-hari dan bahkan lebih dari satu bulan untuk memperbaikinya. Tempat terbaik untuk mendapatkan informasi mengenai bug-bug tersebut beserta perbaikannya adalah di situs web distribusi yang anda pakai. Hampir semua vendor distribusi Linux terkemuka memiliki halaman khusus yang membahas masalah keamanan pada produknya. Beberapa di antaranya juga memiliki mailing-list khusus untuk mengumumkan masalah keamanan, sehingga anda tidak perlu repot-repot melihat situs web vendor distribusi setiap hari. Linuxtoday juga memiliki bagian khusus yang mengumumkan masalah sekuriti Linux pada umumnya.

Firewall pada Router Mikrotik

Firewall adalah perangkat yang berfungsi untuk memeriksa dan menentukan paket data yang dapat keluar atau masuk dari sebuah jaringan. Dengan kemampuan tersebut maka firewall berperan dalam melindungi jaringan dari serangan yang berasal dari jaringan luar (outside network). Firewall mengimplementasikan packet filtering dan dengan demikian menyediakan fungsi keamanan yang digunakan untuk mengelola aliran data ke, dari dan melalui router. Sebagai contoh, firewall difungsikan untuk melindungi jaringan lokal (LAN) dari kemungkinan serangan yang datang dari Internet. Selain untuk melindungi jaringan, firewall juga difungsikan untuk melindungi komputer user atau host (host firewall).

Cara kerja Firewall

Secara sederhana bisa digambarkan cara kerja dari Firewall

- Ketika ada paket data yang masuk ke jaringan atau komputer maka Firewall akan mengecek header dari paket data tersebut. Kemudian menggunakan aturan jaringan maka firewall bisa menentukan apakah data paket ini bisa diteruskan atau tidak. Jika tidak maka akan ada pemblokiran, jika diijinkan maka paket data ini akan diteruskan sesuai mekanisme jaringan tersebut sehingga sampai ke komputer yang dimaksud.

- Dan sebaliknya ketika ada paket data keluar maka Firewall pun bisa mengecek berdasarkan IP dan content. Disini biasanya jaringan bisa memblok akses sebuah divisi ke sebuah sumber daya jaringan. Atau mungkin pemblokiran content yang mengandung pornografi. Disini firewall memiliki aturan untuk memfilter permintaan seperti ini.

Firewall digunakan sebagai sarana untuk mencegah atau meminimalkan risiko keamanan yang melekat dalam menghubungkan ke jaringan lain. Firewall jika dikonfigurasi dengan benar akan memainkan peran penting dalam penyebaran jaringan yang efisien dan infrastrure yang aman . MikroTik RouterOS memiliki implementasi firewall yang sangat kuat dengan fitur termasuk:

- stateful packet inspection

- Layer-7 protocol detection

- peer-to-peer protocols filtering

- traffic classification by:

- source MAC address

- IP addresses (network or list) and address types (broadcast, local, multicast, unicast)

- port or port range

- IP protocols

- protocol options (ICMP type and code fields, TCP flags, IP options and MSS)

- interface the packet arrived from or left through

- internal flow and connection marks

- DSCP byte

- packet content

- rate at which packets arrive and sequence numbers

- packet size

- packet arrival time

- dll

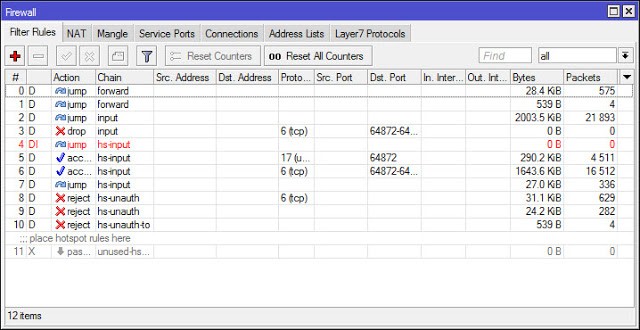

Anda dapat mengakses Firewall Mikrotik via Winbox melalui menu IP –> Firewall

Chain pada Firewall Mikrotik

Firewall beroperasi dengan menggunakan aturan firewall. Setiap aturan terdiri dari dua bagian – matcher yang sesuai arus lalu lintas terhadap kondisi yang diberikan dan tindakan yang mendefinisikan apa yang harus dilakukan dengan paket yang cocok. Aturan firewall filtering dikelompokkan bersama dalam chain. Hal ini memungkinkan paket yang akan dicocokkan terhadap satu kriteria umum dalam satu chain, dan kemudian melewati untuk pengolahan terhadap beberapa kriteria umum lainnya untuk chain yang lain.

Misalnya paket harus cocok dengan alamat IP:port. Tentu saja, itu bisa dicapai dengan menambahkan beberapa rules dengan alamat IP:port yang sesuai menggunakan chain forward, tetapi cara yang lebih baik bisa menambahkan satu rule yang cocok dengan lalu lintas dari alamat IP tertentu, misalnya: filter firewall / ip add src-address = 1.1.1.2/32 jump-target = “mychain”.

Ada tiga chain yang telah ditetapkan pada RouterOS Mikrotik :

- Input – digunakan untuk memproses paket memasuki router melalui salah satu interface dengan alamat IP tujuan yang merupakan salah satu alamat router. Chain input berguna untuk membatasi akses konfigurasi terhadap Router Mikrotik.

- Forward – digunakan untuk proses paket data yang melewati router.

- Output – digunakan untuk proses paket data yang berasal dari router dan meninggalkan melalui salah satu interface.

Ketika memproses chain, rule yang diambil dari chain dalam daftar urutan akan dieksekusi dari atas ke bawah. Jika paket cocok dengan kriteria aturan tersebut, maka tindakan tertentu dilakukan di atasnya, dan tidak ada lagi aturan yang diproses dalam chain. Jika paket tidak cocok dengan salah satu rule dalam chain, maka paket itu akan diterima.

Connection State (Status paket data yang melalui router)

- Invalid : paket tidak dimiliki oleh koneksi apapun, tidak berguna.

- New : paket yang merupakan pembuka sebuah koneksi/paket pertama dari sebuah koneksi.

- Established : merupakan paket kelanjutan dari paket dengan status new.

- Related : paket pembuka sebuah koneksi baru, tetapi masih berhubungan denga koneksi sebelumnya.

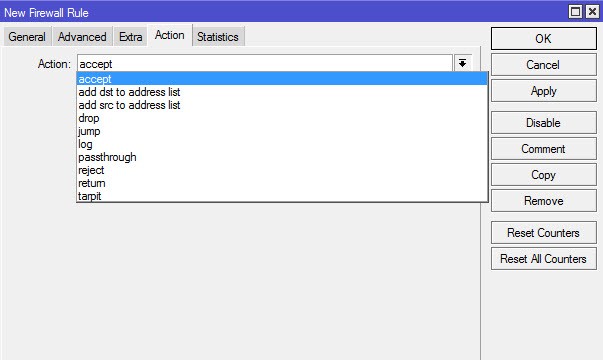

Action Filter Firewall RouterOS Mikrotik

Pada konfigurasi firewall mikrotik ada beberapa pilihan Action, diantaranya :

- Accept : paket diterima dan tidak melanjutkan membaca baris berikutnya

- Drop : menolak paket secara diam-diam (tidak mengirimkan pesan penolakan ICMP)

- Reject : menolak paket dan mengirimkan pesan penolakan ICMP

- Jump : melompat ke chain lain yang ditentukan oleh nilai parameter jump-target

- Tarpit : menolak, tetapi tetap menjaga TCP connection yang masuk (membalas dengan SYN/ACK untuk paket TCP SYN yang masuk)

- Passthrough : mengabaikan rule ini dan menuju ke rule selanjutnya

- log : menambahkan informasi paket data ke log

Contoh Pengunaan Firewall pada Router Mikrotik

Katakanlah jaringan pribadi kita adalah 192.168.0.0/24 dan publik (WAN) interface ether1. Kita akan mengatur firewall untuk memungkinkan koneksi ke router itu sendiri hanya dari jaringan lokal kita dan drop sisanya. Juga kita akan memungkinkan protokol ICMP pada interface apapun sehingga siapa pun dapat ping router kita dari internet. Berikut command nya :

/ip firewall filter

add chain=input connection-state=invalid action=drop \

comment=”Drop Invalid connections”

add chain=input connection-state=established action=accept \

comment=”Allow Established connections”

add chain=input protocol=icmp action=accept \

comment=”Allow ICMP”

add chain=input src-address=192.168.0.0/24 action=accept \

in-interface=!ether1

add chain=input action=drop comment=”Drop semuanya”

Efek dari skrip diatas adalah:

1. Router mikrotik hanya dapat diakses FTP, SSH, Web dan Winbox dari IP yang didefinisikan dalam address-list “ournetwork” sehingga tidak bisa diakses dari sembarang tempat.

2. Port-port yang sering dimanfaatkan virus di blok sehingga traffic virus tidak dapat dilewatkan, tetapi perlu diperhatikan jika ada user yang kesulitan mengakses service tertentu harus dicek pada chain=”virus” apakah port yang dibutuhkan user tersebut terblok oleh firewall.

3. Packet ping dibatasi untuk menghindari excess ping.

Selain itu yang perlu diperhatikan adalah: sebaiknya buat user baru dan password dengan group full kemudian disable user admin, hal ini untuk meminimasi resiko mikrotik Anda di hack orang.

Didalam router mikrotik juga terdapat fitur firewall yang berfungsi untuk melindungi dengan cara mendrop atau mengaccept sebuah paket yang akan masuk, melewati, atau keluar router. Dalam fitur firewall terdapat beberapa direktori yaitu :

– – Mangle

– – Address-list

– – Filter

– – NAT

– – Export

– – Connection

– – Service-port

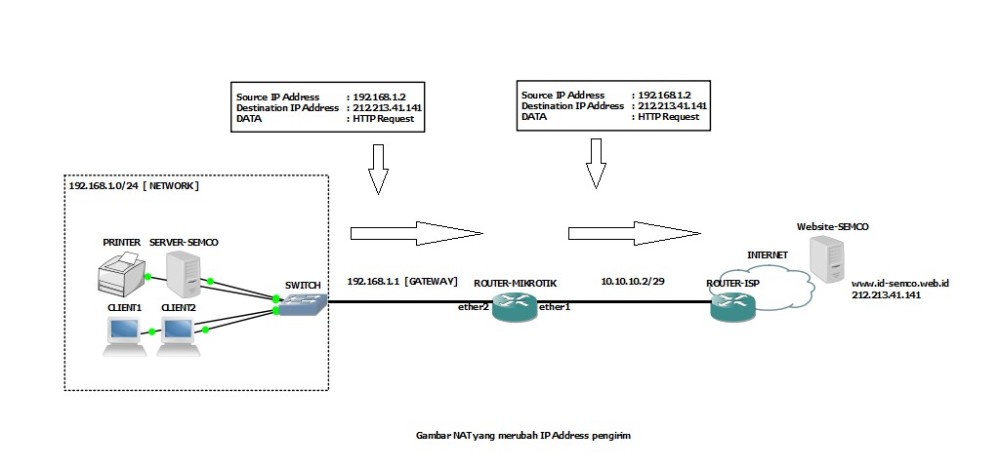

Dan sekarang akan di bahas tentang Network Address Translation. Karena fitur NAT tersebut yang paling sering di gunakan, bagaimana cara konfigutasi firewall tersebut, simak penjelasan berikut ini:

Penjelasan firewall untuk NAT ( Network Address Translation ), NAT ini bertugas melakukan perubahan IP Address pengirim dari sebuah paket data. NAT ini umumnya dijalankan pada router-router yang menjadi batas antara paket data yang berasal dari komputer user jaringan local seolah-olah berasal dari router.

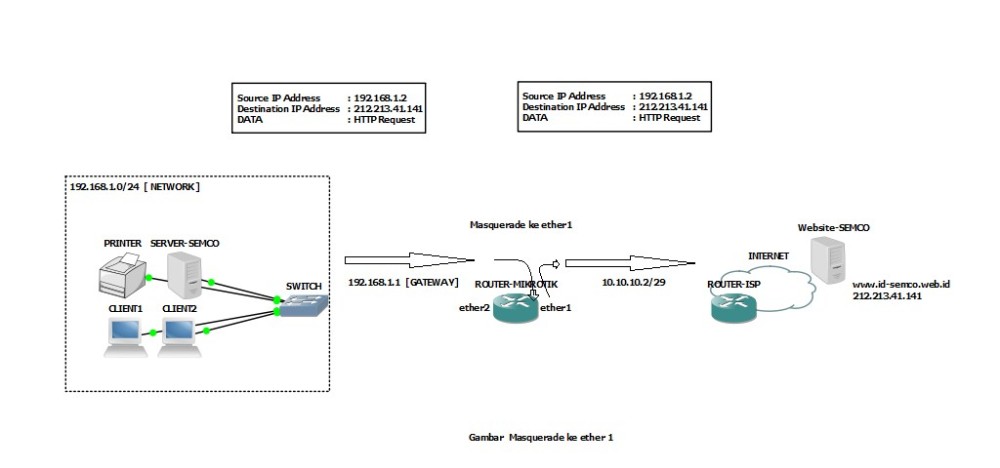

Pada skenario jaringan ini, Router Mikrotik akan menjalankan NAT dengan action=masquerade, sehingga mengubah semua paket data yang berasal dari komputer di jaringan local, seolah-olah berasal dari router yang mempunyai IP Adress 10.10.10.2. ini akan menyebabkan server-server di internet tidak mengetahui bahwa yang mengakses mereka adalah router dengan IP Address 10.10.10.2. ( gambar di atas )

Masquerade ini wajib di jalankan oleh router-router gateway untuk menyembunyikan IP Address Private yang Semco-user gunakan pada jaringan lokal, drhingga tidak terlihat dari internet. IP Address Private tersebut harus disembunyikan, karena pada jaringan lokal yang lain memungkinkan IP Address 192.168.1.0/24 juga di gunakan, jika Semco-user tidak melakukan masquerade maka komputer dengan jaringan lokal tidak bisa mengakses internet.

Masquerade tadi akan menyembunyikan komputer user yang ada di jaringan lokal sekaligus membuat komputer tersebut bertopeng ( ber-mask ) ke IP Adress 10.10.10.2, sehingga baik komputer user 192.168.1.2, 192.168.1.3, 192.168.1.4 atau network 192.168.1.0/24 akan di kenal di internet sebagai 10.10.10.2.

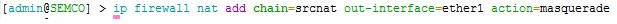

Dan sekarang kita coba melakukan konfigurasi di router Mikrotik, terdapat satu perintah NAT yang dapat membuat jaringan lokal ( 192.168.1.0/24 ) dapat mengakses internet, dan perintahnya sebagai berikut :

Perintah di atas adalah perintah pada firewall di router Mikrotik yang memerintahkan “ jika ada komputer user yang akan mengakses internet, bertopenglah pada ether1 “. Sedangkan chain=srcnat, berfungsi memerintahkan, “ gantilah IP Address pengirim ( source Address ) 192.168.1.2, 192.168.1.3, 192.168.1.4 atau network dari jaringan lokal 192.168.1.0/24 menjadi IP Address di ether1 jika ingin menuju internet “

sumber :

0 comments:

Post a Comment